CURSO

Ethical Hacking Foundation (EXIN)

Duración del curso: 24 horas

Detalles de curso

La tecnología se está transformando rápidamente y está cambiando la forma en que hacemos negocios. Las empresas digitalizan toda su información de forma predeterminada, almacenan sus datos en la nube y utilizan software de código abierto. Esto plantea cuestiones de seguridad de la información relacionadas con la infraestructura de redes y sistemas.

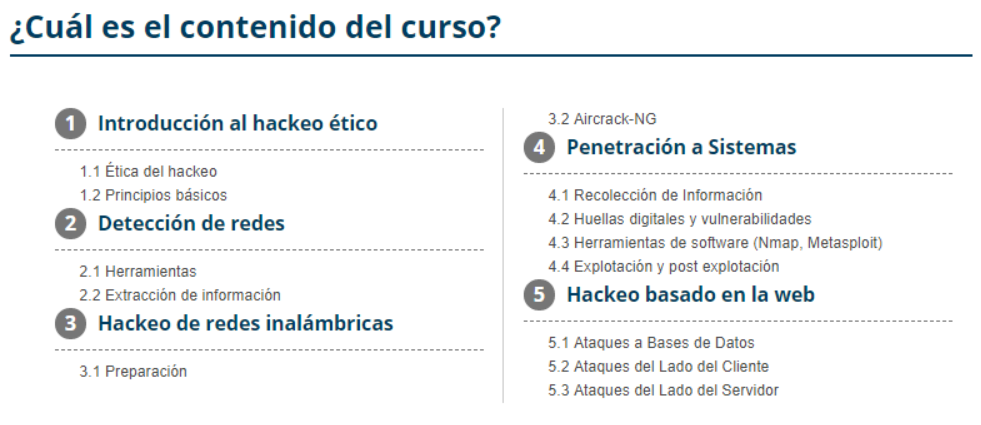

El módulo de Ethical Hacking Foundation de EXIN cubre los pasos básicos del hackeo ético: recolección de inteligencia, escaneo de redes / sistemas informáticos y penetración a sistemas.

Se espera que los candidatos estén muy conscientes de la diferencia entre Hackeo legal e ilegal, y las consecuencias de su mal uso.

Este curso incrementará su conocimiento y entendimiento sobre una filosofía enfocada a la ciberseguridad, así como su entusiasmo, dedicación y confianza en aplicar nuevas mejores prácticas en la ciberseguridad para mejorar su trabajo diario.

Este curso incrementará su conocimiento y entendimiento sobre una filosofía enfocada a la ciberseguridad, así como su entusiasmo, dedicación y confianza en aplicar nuevas mejores prácticas en la ciberseguridad para mejorar su trabajo diario.

Este Curso Está Dirigido a:

- Oficiales de seguridad

- Arquitectos de redes

- Administradores de redes

- Auditores de seguridad

- Profesionales de seguridad

- Programadores informáticos y expertos en redes

- Gerentes que trabajan en el campo del hackeo ético

- Cualquier persona interesada en mejorar y/o probar seguridad de una infraestructura de TI

- El módulo también está destinado a hackers éticos (principiantes) que desean obtener la certificación y verificar sus conocimientos

¿Qué voy a lograr con este curso?

El propósito del hackeo ético es evaluar la seguridad de un sistema informático o red a través del descubrimiento y la explotación de vulnerabilidades de manera legal.

Con más detalle, el candidato desarrollará una comprensión de los siguientes temas:

- Detección de red (recopilación de información del tráfico de red)

- Descifrar una clave WEP y WPA (2) de una red inalámbrica

- Comprender la diferencia entre un DRP y un BCP.

- Escaneo de vulnerabilidades de red

- Penetración básica de los sistemas informáticos.

- descifrado de contraseñas

- Hackeo basado en la web, que contiene inyecciones SQL (SQLi), secuencias de comandos entre sitios (XSS), remoto

- Inclusiones de archivos (RFI)

¿Cuáles son las características del examen?

- Tiempo asignado: 60 minutos

- Cantidad de preguntas: 40 preguntas de opción múltiple

- Formato: En línea o en papel, se presenta el último día del curso

- Prerrequisitos: No existe un prerrequisito para presentar este examen.

¡Inscríbete aquí hoy mismo!

Beneficios de Nuestros Entrenamientos

Recuerda:

- Acceso al material oficial

- Modalidad Virtual en Tiempo Real- Microsoft Teams

- Certificado Oficial l(requiere mínimo 80% de asistencia)

- Instructores Certificados

Contáctanos para más información:

capacitacion@grupobusiness.it / evelin.cevallos@grupobusiness.it